Tin tức

Rà quét mạng – Scanning Networks

I. Giới thiệu chung về Rà quét mạng

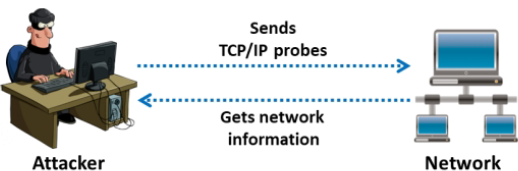

Rà quét mạng (Scanning Networks) là quá trình khám phá, dò tìm thông tin về một hệ thống bao gồm thông tin về hệ điều hành (OS), dịch vụ của các máy chủ hoặc cấu hình của các thiết bị mạng mà đã mất hiệu lực.

Rà quét mạng là quá trình thu thập thông tin chi tiết về mục tiêu bằng cách sử dụng các kỹ thuật trinh sát tích cực và phức tạp. Trong đó bao gồm rất nhiều phương thức, được sử dụng để xác định máy chủ, cổng và dịch vụ trong hệ thống mạng. Rà quét mạng cũng được sử dụng để phát hiện các máy tính đang hoạt động trong hệ thống mạng và xác định hệ điều hành đang chạy trên máy chủ mục tiêu. Đây là một trong những giai đoạn quan trọng nhất của việc thu thập thông tin tình báo của hacker, cung cấp các cơ sở để tạo hồ sơ về mục tiêu. Trong quá trình rà quét, kẻ tấn công cố gắng thu thập thông tin, bao gồm các địa chỉ IP cụ thể có thể truy cập được thông qua internet, lỗ hổng hệ điều hành, kiến trúc hệ thống của mục tiêu và các cổng dịch vụ cùng với các dịch vụ tương ứng chạy trên mỗi máy tính.

Mục đích của việc rà quét là để khám phá các kênh liên lạc có thể khai thác, thăm dò càng nhiều đối tượng càng tốt và theo dõi những kênh đáp ứng hoặc hữu ích cho nhu cầu cụ thể của kẻ tấn công. Trong giai đoạn rà quét của một cuộc tấn công, kẻ tấn công cố gắng tìm nhiều cách khác nhau để xâm nhập vào hệ thống mục tiêu. Kẻ tấn công cũng cố gắng khám phá thêm thông tin về hệ thống mục tiêu để xác định lỗi cấu hình của các thiết bị mạng. Sau đó, kẻ tấn công sử dụng thông tin thu được để phát triển chiến lược tấn công.

Các phương thức rà quét chính:

- Quét Cổng dịch vụ (Port Scanning)

- Quét mạng (Network Scanning)

- Rà quét lỗ hổng bảo mật (Vulnerability Scanning)

Các mục tiêu chính của việc rà quét mạng:

- Khám phá các máy chủ đang hoạt động trong mạng, địa chỉ IP và các cổng dịch vụ đang được sử dụng của máy chủ .Sử dụng các cổng mở, kẻ tấn công sẽ xác định phương thức tốt nhất để xâm nhập vào hệ thống.

- Khám phá hệ điều hành và kiến trúc hệ thống của mục tiêu (Đây còn được gọi là lấy dấu vân tay). Kẻ tấn công có thể xây dựng chiến lược tấn công dựa trên các lỗ hổng của hệ điều hành.

- Khám phá các dịch vụ đang chạy/lắng nghe trên hệ thống mục tiêu nhằm tìm kiếm dấu hiệu về các lỗ hổng (dựa trên dịch vụ) có thể bị khai thác để truy cập vào hệ thống mục tiêu.

- Xác định các ứng dụng hoặc phiên bản cụ thể của một dịch vụ cụ thể.

- Xác định các lỗ hổng trong các hệ thống mạng nhằm tìm cách xâm nhập vào hệ thống hoặc mạng mục tiêu thông qua các cách khai thác khác nhau

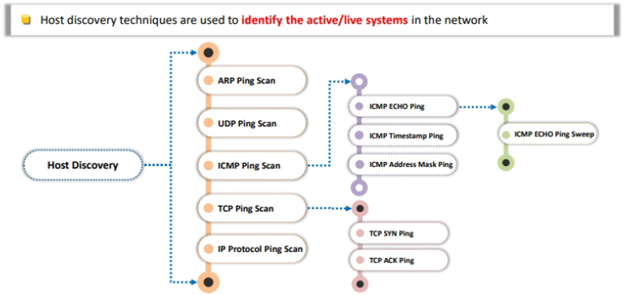

Rà quét khám phá máy chủ là quá trình thu thập toàn bộ thông tin về hệ thống rằng những máy chủ, địa chỉ nào đang hoạt động (alive) và nó phản hồi ra sao. Đây là bước đầu tiên trong quá trình rà quét hệ thống mạng, giúp phân loại và rút gọn mục tiêu, từ đó những kẻ tấn công có thể tiến hành tấn công chính xác hơn.

1. Kỹ thuật khám phá máy chủ

Các kỹ thuật khám phá máy chủ:

- ARP Ping Scan

- UDP Ping Scan

- ICMP Ping Scan

- ICMP Echo Ping

- ICMP Timestamp Ping

- ICMP Address Mask Ping

- TCP Ping Scan

- TCP SYN Ping

- TCP ACK Ping

- IP Protocol Scan

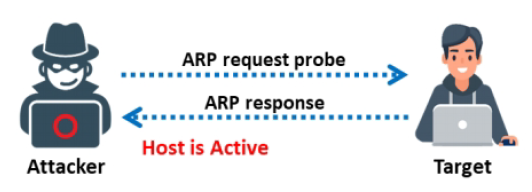

Ví dụ: Trong ARP Scan, kẻ tấn công sẽ gửi các gói tin ARP request đến mục tiêu và dựa trên thông tin phản hồi, chúng sẽ phát hiện ra là mục tiêu đang hoạt động.

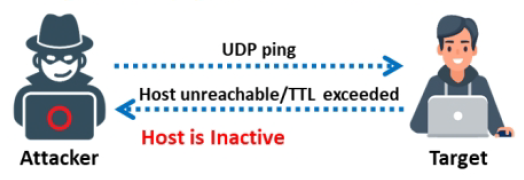

Trong UDP Scan, khi các gói tin báo Host unreachable/TTL exceeded thì hacker sẽ biết được là mục tiêu không hoạt động.

2. Công cụ khám phá máy chủ

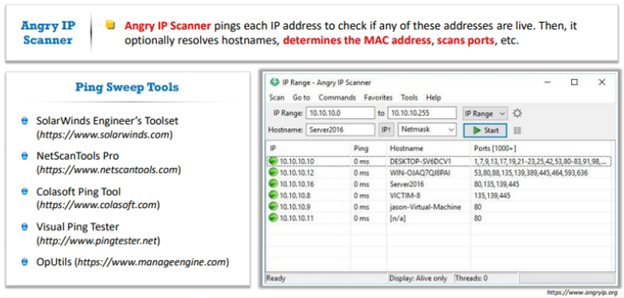

Các công cụ hỗ trợ rà quét diện rộng (Ping Sweep) giúp dễ dàng quét các mạng diện rộng dễ dàng hơn.

- NMAP

- Angry IP Scanner

- SolarWinds Engineer’s Toolset

- NetScanTools Pro

3. Các kỹ thuật khác

Bên cạnh các kỹ thuật khám phá máy chủ cơ bản, có thể sử dụng những kỹ thuật sau:

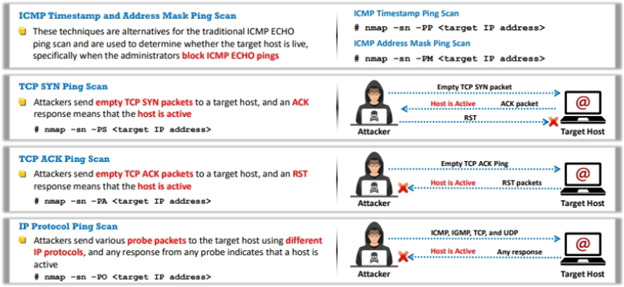

- ICMP Timestamp và Address Mask Ping: 2 kỹ năng thường được sử dụng thay thế phương thức rà quét Ping ICMP ECHO truyền thống, đặc biệt là trong những trường hợp mà quản trị viên hệ thống block các gói ICMP ECHO.

- TCP SYN Ping: Hacker sẽ gửi gói tin TCP SYN trống tới mục tiêu, nếu có gói tin phản hồi ACK tức là host đó đang hoạt động

- TCP ACK Ping: Tương tự phương thức SYN, hacker gửi gói tin TCP ACK trống tới mục tiêu, nếu có gói tin phản hồi RST tức host đang hoạt động.

- IP Protocol Ping: Hacker tiến hành tổng hợp nhiều loại gói tin TCP tới mục tiêu nhằm tìm xem có bất kỳ phản hồi nào không

III. Khám phá Cổng dịch vụ và Dịch vụ (Port & Service Discovery)

Bước tiếp theo trong quá trình rà quét mạng, sau khi những kẻ tấn công xác định được các mục tiêu đang hoạt động, chúng sẽ tiến hành rà quét sâu hơn để tìm các dịch vụ cũng như cổng dịch vụ đang chạy trên mục tiêu, lợi dụng các lỗ hổng để tiến hành tấn công thông qua đó.

1. Kỹ thuật khám phá Cổng và Dịch vụ

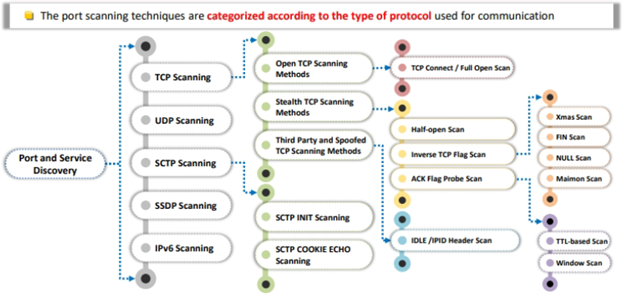

Các kỹ thuật rà quét cổng dịch vụ được phân loại theo loại giao thức được sử dụng để liên lạc.

Các kỹ thuật khám phá Cổng dịch vụ (Ports) chính:

- TCP Scanning

- Open TCP Scanning Methods

- TCP Connect/Full Open Scan

- Open TCP Scanning Methods

- Stealth TCP Scanning Methods

- Half-open Scan

- Inverse TCP Flag Scan

- ACK Flag Probe Scan

- Third Party and Spoofed TCP Scanning Methods

- IDLE/IPID Header Scan

- UDP Scanning

- SCTP Scanning

- SCTP INIT Scanning

- SCTP COOKIE/ECHO Scanning

- SSDP Scanning

- SSDP and List Scanning

- IPv6 Scanning

2. Ví dụ

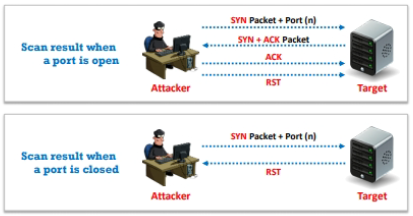

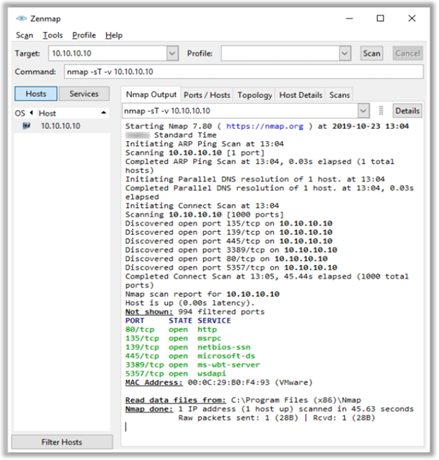

- TCP Connect/Full Open Scan

Sau khi quá trình bắt tay 3 bước hoàn thành, ta có thể khẳng định là cổng dịch vụ TCP đang được mở và hoạt động trên host.

Dưới đây là cách sử dụng phần mềm NMAP rà quét các cổng dịch vụ TCP

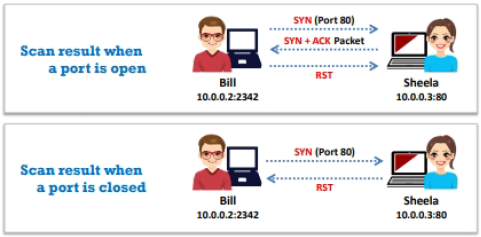

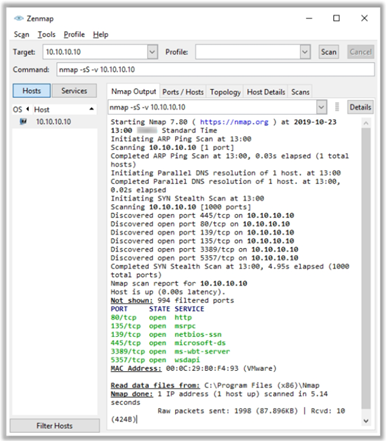

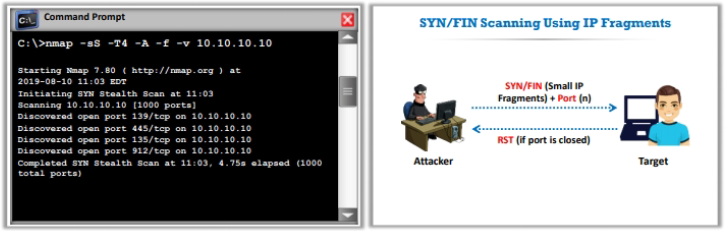

- Stealth Scan (Half-open Scan)

Stealth scan là quá trình đặt lại một cách đột ngột kết nối TCP giữa máy khách (client) và máy chủ (server) trước khi kết nối tín hiệu bắt tay ba bước, do đó kết nối ở trạng thái nửa mở (half-open)

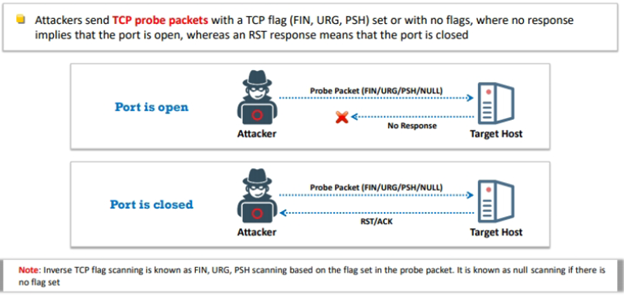

- Inverse TCP Flag Scan

Trong hình thức rà quét này, kẻ tấn công sẽ gửi gói tin TCP Probe (Các gói tin như FIN/URG/PSH/NULL) tới các địa chỉ, nếu không có phản hồi chứng tỏ cổng dịch vụ đang mở, còn nếu có gói tin RST hoặc ACK gửi lại chứng tỏ cổng dịch vụ đang đóng.

IV. Rà quét Hệ điều hành (Banner Grabbing/Operating System Fingerprinting)

Những kẻ tấn công sẽ tiến hành rà quét nhằm xác định chính xác loại hệ điều hành cùng phiên bản hiện thời của mục tiêu, qua đó sẽ phát hiện ra các lỗ hổng sẵn có và từ đó, lên phương án phù hợp nhất để tăng hiệu quả tấn công.

Có 2 phương pháp để khám phá hệ điều hành: thông qua việc kết nối trực tiếp đến mục tiêu thông qua dịch vụ nào đó (FTP, Web,..) hoặc tải xuống mã nhị phân của file/bin/ls nhằm kiểm tra kiến trúc của hệ thống.

Phân loại: gồm 2 loại là chủ động (Active) hoặc thụ động (Passive)

| Dò tìm chủ động (Active Banner Grabbing) | Dò tìm thụ động (Passive Banner Grabbing) |

| Các gói tin tùy biến sẽ được gửi đến mục tiêu và các tín hiệu phản hồi sẽ được lưu trữ lại | Kiểm tra các thông báo lỗi có thể có chứa các thông tin liên quan đến máy chủ như loại máy chủ, HĐH hay loại SSL |

| Các gói tin phản hồi được đem ra đối chiếu, so sánh để tìm ra HĐH | Nghe lén luồng dữ liệu trong mạng kết hợp phân tích gói tin bắt được cũng cho ra các thông tin liên quan đến HĐH |

| Các HĐH khác nhau sẽ có giá trị TCP/IP Stack trong gói tin phản hồi khác nhau | Trong các Extension của đường link URL có thể chứa các thông tin hữu ích. VD: đường link có .aspx->IIS Server và Windows OS |

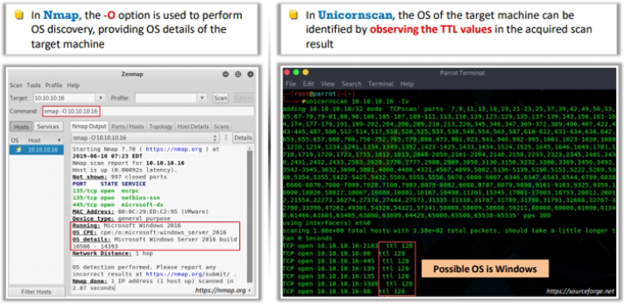

Ví dụ: Rà quét, khám phá HĐH bằng phần mềm NMAP và Unicornscan

V. Triển khai rà quét khi gặp IDS, tường lửa (Scanning Beyond IDS and Firewall)

Hệ thống phát hiện xâm nhập (Intrusion Detection Systems) và tường lửa (Firewall) là các cơ chế bảo mật nhằm ngăn kẻ tấn công truy cập vào mạng. Tuy nhiên, ngay cả IDS và tường lửa cũng có một số hạn chế về bảo mật. Những kẻ tấn công sẽ cố gắng để khai thác những hạn chế này dựa trên một số kỹ thuật.

Các kỹ thuật đối phó với hệ thống IDS và tường lửa nổi bật:

- Phân mảnh gói (Packet Fragmentation):

Đây là hình thức chia nhỏ 1 gói tin thăm dò thành nhiều gói tin nhỏ hơn trong khi gửi tới các mục tiêu, đây là hình thức cải tiến phương thức rà quét truyền thống. Với việc header của gói tin TCP bị phân mảnh thành các gói tin nhỏ hơn, các hệ thống filter sẽ mất dấu và không thể phát hiện được ý đồ xấu.

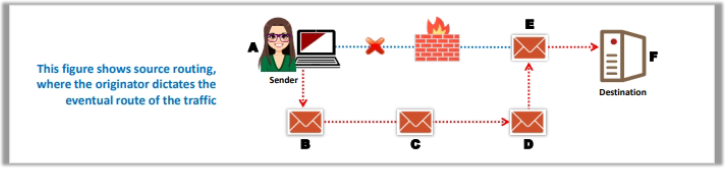

- Thay đổi nguồn định tuyến (Source Routing):

Trong hình thức này, hacker sẽ tiến hành thay đổi địa chỉ “next hop” nhằm tìm các đường khác tới đích và né tránh các con đường đi qua tường lửa.

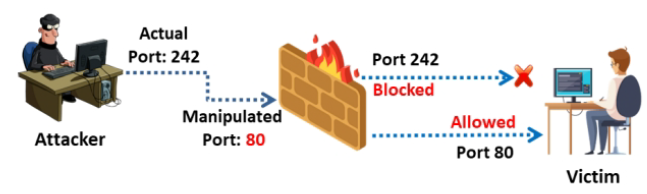

- Thao túng cổng dịch vụ (Source Port Manipulation):

Kỹ thuật thao túng cổng dịch vụ là hình thức hacker tác động nhằm thay đổi cổng dịch vụ thực tế thành các cổng dịch vụ cơ bản nhằm né tránh hệ thống IDS hay tường lửa. Phương pháp này được sử dụng khi mà tường lửa được cấu hình cho phép các gói tin của các cổng cơ bản như HTTP, DNS, FTP,.. đi qua.

Ngoài ra, còn có các kỹ thuật khác như:

- Nhử địa chỉ IP (IP Address Decoy)

- Giả mạo địa chỉ IP (IP Address Spoofing)

- Chế tạo gói (Creating Custom Packets)

- Quét ngẫu nhiên thứ tự (Randomizing Host Order)

- Gửi gói tin lỗi (Sending Bad Checksums)

- Sử dụng máy chủ Proxy (Proxy Servers)

- Tấn công ẩn danh (Anonymizers)

Cảm ơn quý vị đã đọc!

VTC-Team.

It is perfect time to make some plans for the longer term and it is time to

be happy. I have read this post and if I could I desire to counsel you few interesting issues or advice.

Perhaps you could write subsequent articles regarding this article.

I want to read more issues approximately it!

I am sure this piece of writing has touched all the internet visitors, its really really pleasant

paragraph on building up new blog.